Akari

AkariフリーWiFiって危ないところもあるみたいですけど、HTTPSのサイトを見るだけなら問題ないですよね。

Daisuke

Daisuke昔はそう言ってたけどかもしれないけど最近はそうでもないからちょっと気をつけたほうがいいかなぁ・・・

Akari

Akariえ?だってHTTPSですよ!HTTPじゃなくて「S」がついてるのに危険なんですか!?

Daisuke

Daisuke今回はフリーWiFiかどうかは置いておいてhttpsについて説明するね。

導入がフリーWiFiになっているのでフリーWiFiだけでの危険性っぽいのですが、家や会社でも同じ問題が発生しますのでご注意ください。

フリーWiFiのセキュリティ上の危険性については別記事でご案内します。

HTTPSのサイトは安全なのか

インターネットに接続するときにブラウザに表示されるアドレスの一番前に来る部分です。

まずはHTTPSについて説明しますね。

HTTPSとは

HTTPSは、Hypertext Transfer Protocol Secure(セキュアなハイパーテキスト転送プロトコル)の略称です。HTTPSは、通信の暗号化とセキュリティの強化を目的としたインターネット上の通信プロトコルです。

通常のHTTPとは異なり、HTTPSはSSL(Secure Sockets Layer)またはTLS(Transport Layer Security)プロトコルを使用して通信を暗号化します。これにより、データのやりとりが盗聴や改ざんから保護され、通信のプライバシーやセキュリティが向上します。

HTTPSは、ウェブサイトやオンラインサービスなどのセキュリティ要件が高い場面で利用されます。例えば、オンラインショッピングサイトや銀行のウェブサイトなど、個人情報や機密情報をやり取りする際にはHTTPSが使用されます。

HTTPSを利用するためには、ウェブサイトのサーバー側でSSL証明書を取得し、設定する必要があります。これにより、クライアント(ウェブブラウザなど)とサーバー間の通信が暗号化され、安全な通信が確立されます。

HTTPSの利点は次のとおりです:

- データの機密性: 通信内容が暗号化されるため、第三者による盗聴や情報漏洩のリスクを軽減します。

- データの完全性: 通信が改ざんされていないかどうかを確認するため、データの完全性を保護します。

- 認証と信頼性: SSL証明書により、ウェブサイトの正当性を検証し、ユーザーに対して信頼性を提供します。

HTTPSは、ウェブセキュリティとプライバシー保護のために重要な役割を果たしています。現在では、多くのウェブサイトがHTTPSを採用しています。

Akari

Akariつまり?

Daisuke

Daisuke通信が暗号化されてるからたとえフリーWiFiで通信自体が傍受されても内容は見えないよ。ってこと

Akari

Akariじゃあ、安全じゃないですか!

Daisuke

DaisukeフリーWiFi云々は抜きにして、HTTPS=安全

と考えるのが危険ってことなのよ。

その証明書は本当に安全?

HTTPSで使う証明書についてお話ししておきます。

サーバー証明書は、ウェブサイトやオンラインサービスなどのサーバーが提供するHTTPS接続をセキュアにするために使用されるデジタル証明書です。証明書は、サーバーの身元を確認し、クライアント(ウェブブラウザなど)との通信を暗号化するために必要です。

サーバー証明書の種類

- ドメイン認証証明書(Domain Validated Certificate, DV証明書): ドメイン認証証明書は、最も基本的な種類の証明書です。証明書発行業者(Certificate Authority, CA)は、ウェブサイトのドメイン名の所有権を確認することで、証明書を発行します。DV証明書は一般的に発行までの手続きが迅速で、低コストです。

- エンタープライズ認証証明書(Organization Validated Certificate, OV証明書): エンタープライズ認証証明書は、組織の身元情報も含めた認証を行う証明書です。証明書発行業者は、ドメインの所有権だけでなく、組織の正当性を確認します。OV証明書は、より高い信頼性を提供し、ウェブサイトの所有者情報がユーザーに表示されることがあります。

- 拡張認証証明書(Extended Validation Certificate, EV証明書): 拡張認証証明書は、最も高い信頼性を持つ証明書です。証明書発行業者は、厳格な基準に基づいて、ウェブサイトの所有者の身元を検証します。EV証明書を使用すると、ウェブブラウザのアドレスバーに所有者名が表示され、より信頼性の高い状態が示されます。

これらの証明書は、一般的に有料で証明書発行業者から購入します。証明書には有効期限があり、一定期間ごとに更新する必要があります。

サーバー証明書によって、ウェブサイトとユーザーの間の通信が暗号化され、データのセキュリティが向上します。証明書は、ウェブブラウザが安全な接続を確立し、ユーザーが信頼できるウェブサイトとのやり取りを行えるようにします。

Akari

Akariほら、一番低コストのドメイン認証証明書だって、ちゃんとドメインの所有権を証明してるんだから安全でしょ?

Daisuke

Daisuke確かにドメインの証明書はあるんだけど、この場合は

そのドメインを持っている人が証明書を作ったってだけなんだよね。

ドメイン認証証明書(DV証明書)の取り方

具体的にアドレスを公開してしまうと風評被害につながってしまうので公開は避けますが、ドメイン認証証明書は年額1万円以下で取得ができます。

必要な情報は以下のこれだけです。

- コモンネーム(サーバーのFQDN)・・・このサイトの場合だと「fp2se.com」

- 組織名

- 県市町村

- 国名

これをドメイン認証証明書発行機関に提出して発行された証明書を、DNSのTXレコードに追加してしまえばhttpsで通信ができるようになります。

Akari

Akariでもそれだけ手間をかけてるんだから安全ってことでいいんじゃないんですか?

Daisuke

Daisuke確かにうちのサイトもドメイン証明書だし、普通は問題ないんだよね。

Akari

Akariえ?何が問題なんですか?

悪意のあるサイトでも証明書を取得できてしまう

いくら暗号化されると言っても暗号化されるのはサーバーからクライアントまでの通信なので、サーバーには暗号化されていない通信が通ってしまいます。

特に危険なのはソーシャルエンジニアリングの中のフィッシングという攻撃で、悪意のあるサイトが有名な企業のロゴやドメイン名を真似てサイトを立てた場合、利用者は気づかずにクレジットカードやマイナンバーなどの情報を送信してしまう可能性があります。

Akari

Akariアマゾンや楽天カードからのメールを装ってIDとパスワードを入力させるやつですね。

Daisuke

Daisuke約70%のきぎょがメールでの攻撃を受けているという話も出てるね、私の個人のGmailにも毎日何通も来てるよ

証明書の確認をしよう

平文で問題のないサイトであればhttpでもhttpsでも何も問題ありません。

このフィッシングの際に問題になってくるのはクレジットカードの情報やマイナンバーなどの機密性の高い情報です。

実際にあなたがクレジットカード番号を入力する相手のサイトは本当に信頼できるサイトなんでしょうか?

その証明書がどこまで信頼性のあるものか実際に確認してみましょう。

銀行やクレジットカード会社などはDV(ドメイン)証明書より、信頼性の高いOV(エンタープライズ)証明書やEV証明書を取得しています。

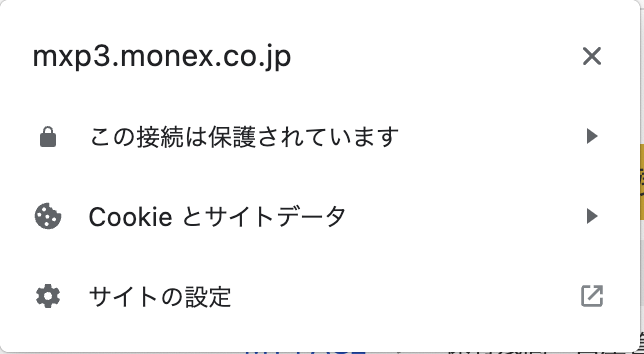

サイトにアクセスしブラウザ上アドレスバーの左にある南京錠のマークをクリックします。

この接続は保護されています

をクリックします。

証明書は有効です

をクリックします。

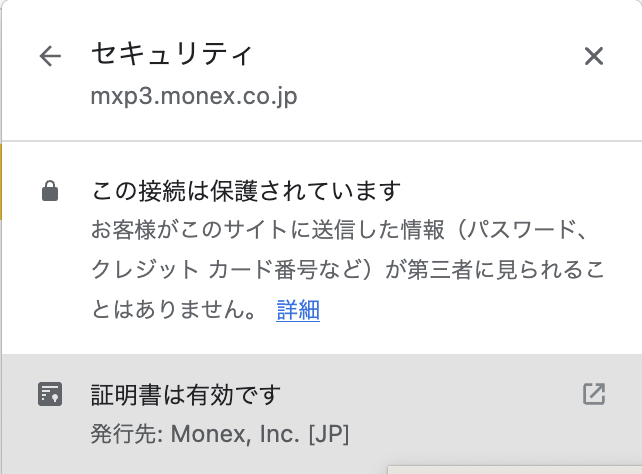

DV証明書では一般名(CN)しか入りませんが、組織(O)に情報が入っています。

詳細タブをさらにみていくと拡張上情報が入っていることからEV証明書が使われていることが確認できました。

(参照方法は割愛します。)

今回確認したのはマネックス証券のサイトなのですが、最も信頼性の高いEV証明書を使っていることが確認できました。

Akari

AkariこれはフリーWiFi云々関係なく知っておいたほうがいいですね。

Daisuke

Daisuke海外のあまり有名ではないサイトだとDV証明書やそもそも証明書なしのサイトでクレジットカードや個人情報を求められることがあるから気をつけたいね。

まとめ

今回はサーバーの証明書について説明しました。

httpsでの通信はこれからもインターネットを利用するにあたり切っても切れない関係になります。

利用する際は十分気をつけましょう。

- 証明書はDV,OV,EVの3種衣類ある。

- DV証明書は簡単に取得できる。

- クレジットカードやマイナンバーなどの個人情報を入植する際は証明書の確認をしよう。

Akari

Akariでもさっき言ってたた有名なサイトなら問題ないですよね?

Daisuke

Daisukeそう言い切れないのがインターネットの怖いところでね……

Akari

Akariえ……そうなんですか

Daisuke

Daisuke今度はサイトの偽装や、フィッシングサイト、SEOポイズニングとか色々問題が出てくるんだよね。

- メールに記載されたクレジットカード会社のサイトが本物そっくりな偽物のサイト

- 検索で上位に表示されたサイトが本物そっくりな偽物のサイト

- URLが微妙にまちがってるところが本物そっくりな偽物のサイト

この辺はよくあるところで、最後の事例だと例えばGoogleに入ろうと思ってGogleって入力してしまうなど、打ち間違いしたのに気づかないように巧妙に作られているところもあります。

Akari

Akari今回は事例だけですか?

Daisuke

Daisukeこの辺も長くなってしまうので、また改めて別の記事にまとめますね。

コメント